Как выполнить требования закона о КИИ с минимальным ущербом для компании.

424 просмотры

Как выполнить требования закона о КИИ с минимальным ущербом для компании.

Владимир Минаков.

Технический директор департамента защиты информационных систем. SaveIT Group.

Вступивший в силу с 1.01.2018 федеральный закон «О безопасности критической информационной инфраструктуры (КИИ) Российской Федерации» (187-ФЗ) обязал тысячи компаний по всей стране обратить особое внимание на защиту части своих активов – объектов КИИ: информационных систем, информационно-телекоммуникационных систем и автоматизированных систем управления технологическими процессами.

Чуть перефразируя Марка Твена: «Через 10 лет Вы будете больше разочарованы теми вещами, которые Вы не делали, чем теми, которые вы сделали. Двигайтесь вперёд, действуйте, открывайте»… для себя мир безопасного КИИ прямо сейчас!

На сегодняшний день, практика обследования инфраструктур различных компаний отраслей, указанных в 187-ФЗ, не утешительна – большинство субъектов КИИ не удовлетворяет требованиям к безопасности КИИ. Связано это с тем, что ФСТЭК России в рамках исполнения требований 187-ФЗ предъявляет значительно большие требования к системе безопасности субъектов КИИ, чем предъявлял ранее к системам защиты государственных информационных систем (или информационных систем персональных данных).

Большая часть требований ФСТЭК России, как и ФСБ России, которые субъект КИИ должен выполнить в рамках обеспечения безопасности по 187-ФЗ в той или иной степени выполнялась только крупными IT-компаниями, операторами связи и банками.

Например, подключение к Центрам кибербезопасности (SOC). Некоторые компании в нашей стране подключались к коммерческим SOC, некоторые – строили собственные SOC. Однако подавляющее большинство компаний и организаций, особенно, органы государственной и муниципальной власти, промышленные предприятия, предприятия добывающей отрасли, занимаются расследованием инцидентов без использования SIEM и SOC – т.е. не чаще 1-2 раза в год, по факту явного инцидента.

Что касается «новых» требований ФСТЭК России, то в целом эти требования уже были введены в рамках не слишком обязательного 31-го Приказа ФСТЭК России. Настолько не обязательного, что значительная часть предприятий не то, что не исполняла требования Приказа № 31, но даже и не знала о его существовании. Конечно, со 187-ФЗ ничего не делать – не получится (есть ведь и 194-ФЗ, предусматривающий для некоторых случаев ничего-не-делания-для-безопасности-КИИ уголовную ответственность – до 10 лет лишения свободы).

Что же хочет от субъектов КИИ государство? Увеличение затрат на информационную безопасность? Нет. ФСТЭК России: «В качестве средств защиты информации в первую очередь подлежат рассмотрению механизмы защиты (параметры настройки) штатного программного обеспечения значимых объектов при их наличии». Защищать всё подряд? Нет. Правительство РФ: «Если объект критической информационной инфраструктуры не соответствует критериям значимости, показателям этих критериев и их значениям, ему не присваивается ни одна из таких категорий».

Что имеем в итоге: субъекту КИИ необходимо обеспокоиться выполнением 187-ФЗ, но от субъекта никто не ждёт супербольших вложений.

Итак, как же минимизировать затраты на безопасность КИИ при условии обязательности выполнения 187-ФЗ:

1. Схема «генеральный директор, год через три». Очень сложно. За безопасность отвечает более одного человека, включая секретчика, безопасника, сисадмина, некоего работника и др.

2. Схема «разделяй и властвуй». Не для всех подойдёт. Да и коллеги из ФСБ России убеждены, что для группы компаний надо считать, всё же, совокупный ущерб для КИИ.

3. Схема «применение лучших практик». Подойдёт всем, не все смогут позволить. Специалисты, владеющие лучшими практиками (множеством европейских, российских, американских, китайских методологий, подходов, методов, методик, схем, рекомендаций и др.) практически все работают в каких-либо компаниях. Если у Вас есть – хорошо. Нет придётся искать интегратора, обладающего такими людьми. Можно ещё «выписать человека» из головной организации (если он там есть, и его «дадут»).

PS. Чуть перефразируя Марка Твена: «Через 10 лет Вы будете больше разочарованы теми вещами, которые Вы не делали, чем теми, которые вы сделали. Двигайтесь вперёд, действуйте, открывайте»… для себя мир безопасного КИИ прямо сейчас!

Владимир Минаков.

Технический директор департамента защиты информационных систем. SaveIT Group.

Вступивший в силу с 1.01.2018 федеральный закон «О безопасности критической информационной инфраструктуры (КИИ) Российской Федерации» (187-ФЗ) обязал тысячи компаний по всей стране обратить особое внимание на защиту части своих активов – объектов КИИ: информационных систем, информационно-телекоммуникационных систем и автоматизированных систем управления технологическими процессами.

Чуть перефразируя Марка Твена: «Через 10 лет Вы будете больше разочарованы теми вещами, которые Вы не делали, чем теми, которые вы сделали. Двигайтесь вперёд, действуйте, открывайте»… для себя мир безопасного КИИ прямо сейчас!

На сегодняшний день, практика обследования инфраструктур различных компаний отраслей, указанных в 187-ФЗ, не утешительна – большинство субъектов КИИ не удовлетворяет требованиям к безопасности КИИ. Связано это с тем, что ФСТЭК России в рамках исполнения требований 187-ФЗ предъявляет значительно большие требования к системе безопасности субъектов КИИ, чем предъявлял ранее к системам защиты государственных информационных систем (или информационных систем персональных данных).

Большая часть требований ФСТЭК России, как и ФСБ России, которые субъект КИИ должен выполнить в рамках обеспечения безопасности по 187-ФЗ в той или иной степени выполнялась только крупными IT-компаниями, операторами связи и банками.

Например, подключение к Центрам кибербезопасности (SOC). Некоторые компании в нашей стране подключались к коммерческим SOC, некоторые – строили собственные SOC. Однако подавляющее большинство компаний и организаций, особенно, органы государственной и муниципальной власти, промышленные предприятия, предприятия добывающей отрасли, занимаются расследованием инцидентов без использования SIEM и SOC – т.е. не чаще 1-2 раза в год, по факту явного инцидента.

Что касается «новых» требований ФСТЭК России, то в целом эти требования уже были введены в рамках не слишком обязательного 31-го Приказа ФСТЭК России. Настолько не обязательного, что значительная часть предприятий не то, что не исполняла требования Приказа № 31, но даже и не знала о его существовании. Конечно, со 187-ФЗ ничего не делать – не получится (есть ведь и 194-ФЗ, предусматривающий для некоторых случаев ничего-не-делания-для-безопасности-КИИ уголовную ответственность – до 10 лет лишения свободы).

Что же хочет от субъектов КИИ государство? Увеличение затрат на информационную безопасность? Нет. ФСТЭК России: «В качестве средств защиты информации в первую очередь подлежат рассмотрению механизмы защиты (параметры настройки) штатного программного обеспечения значимых объектов при их наличии». Защищать всё подряд? Нет. Правительство РФ: «Если объект критической информационной инфраструктуры не соответствует критериям значимости, показателям этих критериев и их значениям, ему не присваивается ни одна из таких категорий».

Что имеем в итоге: субъекту КИИ необходимо обеспокоиться выполнением 187-ФЗ, но от субъекта никто не ждёт супербольших вложений.

Итак, как же минимизировать затраты на безопасность КИИ при условии обязательности выполнения 187-ФЗ:

1. Схема «генеральный директор, год через три». Очень сложно. За безопасность отвечает более одного человека, включая секретчика, безопасника, сисадмина, некоего работника и др.

2. Схема «разделяй и властвуй». Не для всех подойдёт. Да и коллеги из ФСБ России убеждены, что для группы компаний надо считать, всё же, совокупный ущерб для КИИ.

3. Схема «применение лучших практик». Подойдёт всем, не все смогут позволить. Специалисты, владеющие лучшими практиками (множеством европейских, российских, американских, китайских методологий, подходов, методов, методик, схем, рекомендаций и др.) практически все работают в каких-либо компаниях. Если у Вас есть – хорошо. Нет придётся искать интегратора, обладающего такими людьми. Можно ещё «выписать человека» из головной организации (если он там есть, и его «дадут»).

PS. Чуть перефразируя Марка Твена: «Через 10 лет Вы будете больше разочарованы теми вещами, которые Вы не делали, чем теми, которые вы сделали. Двигайтесь вперёд, действуйте, открывайте»… для себя мир безопасного КИИ прямо сейчас!

Просмотры

- 424 Всего просмотров

- 424 Просмотров Веб-сайта

Действия

- Social Shares

- 0 Лайки

- 0 Дизлайки

- 0 Комментарии

Поделиться счетчик

- 0 Facebook

- 0 Twitter

- 0 LinkedIn

- 0 Google+

-

10 новых приемов конкурентной разведки в цифровом мире

1798 Просмотры. -

-

Семиотика в информационной безопасности.

1722 Просмотры. -

Кейсы компьютерной криминалистики.

1696 Просмотры. -

Эффективный пентест или "Думай как хакер"

1611 Просмотры. -

-

-

Эксплуатация средств защиты в недоверенной среде.

1589 Просмотры. -

One Identity. Опыт внедрения IDM-решений в СНГ

1563 Просмотры. -

История успеха с Fortinet: АО «Банк ЦентрКредит»

1497 Просмотры. -

-

-

История успеха АО «ЛОЭСК»

1463 Просмотры. -

-

УЦСБ. О компании.

1453 Просмотры. -

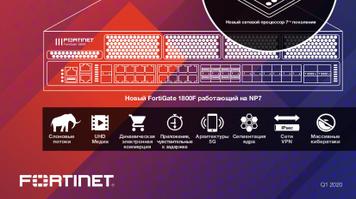

Буклет Fortinet

1439 Просмотры. -

Профайлинг: от управления персоналом до ИБ-защиты.

1427 Просмотры. -

-

История успеха БК «Лига Ставок»

1301 Просмотры. -

УЦСБ. Интегратор сильных решений.

1292 Просмотры.