Теория разбитых окон в информационной безопасности: как защитить свой бизнес

422 просмотры

Теория разбитых окон в информационной безопасности: как защитить свой бизнес.

Дмитрий Хомутов.

Заместитель директора по развитию. Ideco.

В сфере информационной безопасности под «разбитыми окнами» понимают бреши в защите сети: уязвимости в операционной системе и оборудовании, спам, вирусы и т.д. Если компания не следит за «разбитыми окнами» — рано или поздно этим воспользуются злоумышленники. Основная опасность кроется в краже коммерческой информации и персональных данных, а также могут быть выведены из строя серверы, ПО и промышленное оборудование.

Что делать, чтобы обезопасить бизнес?

Защита сетевого периметра при помощи UTM-решений

Использовать унифицированные средства защиты (UTM) и межсетевые экраны (NGFW). Они позволяют задавать правила доступа пользователей и отслеживать их операции, обеспечивая защиту информации при подключении к внешним сетям.

Сегментирование сети

Разделить корпоративную сеть на сегменты с разным уровнем доступа и безопасности. Особое внимание уделить настройкам для мобильных и удаленных подключений.

Защита рабочих устройств

Защитить конечные рабочие станции: компьютеры, ноутбуки и другую электронику. Используйте и постоянно обновляйте антивирус на каждом устройстве. Альтернативная ОС Linux — дополнительный уровень защиты.

Предотвращение утечки информации

Защитить компанию от утечки информации можно с помощью DLP-систем. Они мониторят пересылку и распечатку документов, проводят лингвистический анализ переписки и файлов сотрудников и определяют утечку по ключевым словам.

Регулярные бэкапы

Правило, которое выручит вас не только в случае кибератаки: выгружайте актуальную версию важных файлов в облачное хранилище.

Дмитрий Хомутов.

Заместитель директора по развитию. Ideco.

В сфере информационной безопасности под «разбитыми окнами» понимают бреши в защите сети: уязвимости в операционной системе и оборудовании, спам, вирусы и т.д. Если компания не следит за «разбитыми окнами» — рано или поздно этим воспользуются злоумышленники. Основная опасность кроется в краже коммерческой информации и персональных данных, а также могут быть выведены из строя серверы, ПО и промышленное оборудование.

Что делать, чтобы обезопасить бизнес?

Защита сетевого периметра при помощи UTM-решений

Использовать унифицированные средства защиты (UTM) и межсетевые экраны (NGFW). Они позволяют задавать правила доступа пользователей и отслеживать их операции, обеспечивая защиту информации при подключении к внешним сетям.

Сегментирование сети

Разделить корпоративную сеть на сегменты с разным уровнем доступа и безопасности. Особое внимание уделить настройкам для мобильных и удаленных подключений.

Защита рабочих устройств

Защитить конечные рабочие станции: компьютеры, ноутбуки и другую электронику. Используйте и постоянно обновляйте антивирус на каждом устройстве. Альтернативная ОС Linux — дополнительный уровень защиты.

Предотвращение утечки информации

Защитить компанию от утечки информации можно с помощью DLP-систем. Они мониторят пересылку и распечатку документов, проводят лингвистический анализ переписки и файлов сотрудников и определяют утечку по ключевым словам.

Регулярные бэкапы

Правило, которое выручит вас не только в случае кибератаки: выгружайте актуальную версию важных файлов в облачное хранилище.

Просмотры

- 422 Всего просмотров

- 422 Просмотров Веб-сайта

Действия

- Social Shares

- 0 Лайки

- 0 Дизлайки

- 0 Комментарии

Поделиться счетчик

- 0 Facebook

- 0 Twitter

- 0 LinkedIn

- 0 Google+

-

10 новых приемов конкурентной разведки в цифровом мире

1793 Просмотры. -

-

Семиотика в информационной безопасности.

1717 Просмотры. -

Кейсы компьютерной криминалистики.

1689 Просмотры. -

Эффективный пентест или "Думай как хакер"

1607 Просмотры. -

-

Эксплуатация средств защиты в недоверенной среде.

1583 Просмотры. -

-

One Identity. Опыт внедрения IDM-решений в СНГ

1549 Просмотры. -

История успеха с Fortinet: АО «Банк ЦентрКредит»

1491 Просмотры. -

-

-

История успеха АО «ЛОЭСК»

1456 Просмотры. -

УЦСБ. О компании.

1448 Просмотры. -

-

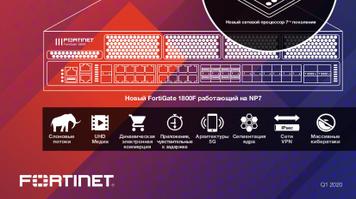

Буклет Fortinet

1431 Просмотры. -

Профайлинг: от управления персоналом до ИБ-защиты.

1423 Просмотры. -

-

История успеха БК «Лига Ставок»

1298 Просмотры. -

УЦСБ. Интегратор сильных решений.

1287 Просмотры.